品牌证书

数字签名证书

部署SSL证书可实现网站HTTPS加密保护及身份的可信认证,防止传输数据的泄露或篡改,提高网站可信度和品牌形象。

域名和主机

锐成和全球顶级的域名注册商合作,提供稳定可靠的域名服务,确保域名安全。

SSL 证书

数字证书

安全运维

域名

企业服务

解决方案

锐成行业解决方案,让您轻松解决企业上云痛点,加速云上应用构建。

客户支持

无论何时何地,锐成各领域专家就在您身边,帮助您解决上云问题。

博客 > 2023Q3恶意软件趋势报告:揭秘网络安全威胁,助力企业提升网络安全策略

浏览量:3875次评论:0次

作者:manda时间:2023-10-18 09:44:09

近日ANY·RUN发布了关于恶意软件系列、类型和TTPS的《2023Q3恶意软件趋势报告》,深入分析了2023Q3使用最多的恶意软件类型和系列,以及使用最多的MITREATT&CKTTPs,可帮助企业了解可能面临的威胁,助力其提升网络安全策略。以下是2023Q3恶意软件趋势报告的主要内容:

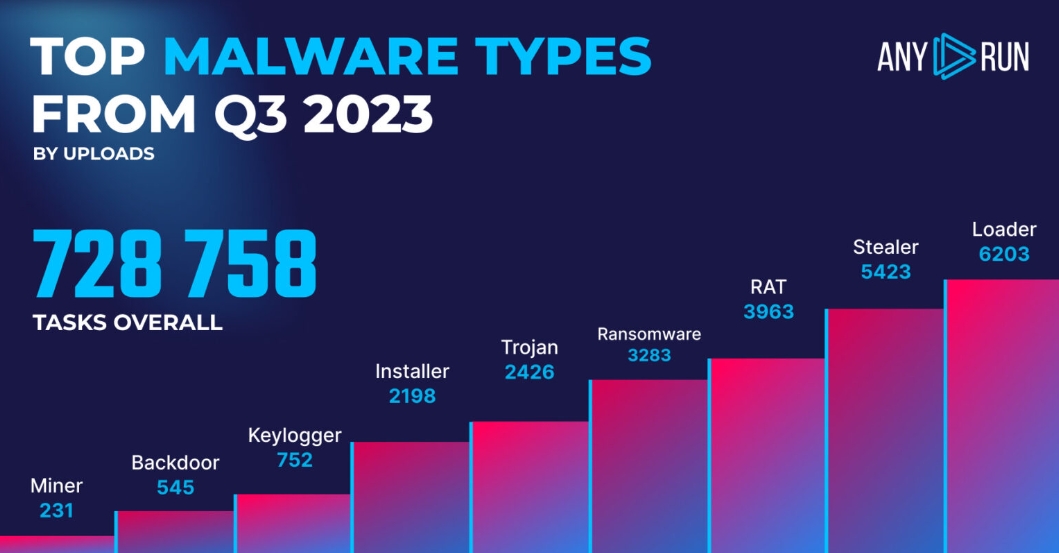

2023Q3恶意软件类型TOP9

根据分析公共威胁数据库提交的728,758 项任务数据,2023Q3常见恶意软件类型排名前九的分别是:

重点内容

2023Q3,排名前三的恶意软件分别是加载器、窃取器和RAT,与2023Q2相比,情况发生了变化,Q2时RAT、加载器和特洛伊木马占据主导地位。

具体来说,加载器实例仍然居高不下,但略有下降,从Q2的5685个下降到Q3的6203个。增幅为9.1%,虽然值得注意,但并不像我们看到的某些变化那么剧烈。窃取器以5423个实例成为主要参与者,但在Q2并不是前三名的竞争者。RAT实例从Q2的5974个下降到Q3的3963个,降幅达33.6%。

一个值得注意的趋势是,勒索软件以3283个实例升至第四位,但在前三位中,木马的下降幅度最大,从Q2的4246个实例下降到Q3的2426个实例,降幅达42.9%。

2023Q3热门恶意软件系列TOP10

热门恶意软件系列通常保持稳定,以下是排名前十的2023Q3热门恶意软件系列:

重点内容

2023Q3,常见的恶意软件系列分别是RedLine、AgentTesla和NjRAT。这打破了往常的前三名—在上一季度,Remcos是排名第二的常见恶意软件。

RedLine虽然仍是常见的恶意软件,但其数量明显下降,从第二季度的3415个下降到本季度的2312个,降幅达32.3%。这扭转了我们在上一季度看到的激增趋势。

AgentTesla以1542个实例跃居第二位,取代了Remcos,后者以772个实例降至第四位,比第二季度的1368个实例下降了43.6%。

NjRAT仍位居前三,但实例数略有下降,从第二季度的1142个下降到第三季度的1092个,降幅为4.4%。

2023Q3排名靠前的MITRE ATT&CK技术

MITRE ATT&CK作为一个全球公认的框架,可将各种对手行为分类为战术和技术,它是恶意软件分析人员更有效地识别、评估和应对威胁的重要资源。恶意软件行为会自动映射到技术,由此得出以下排名靠前的MITRE ATT&CK框架技术表:

|

MITRE ATT&CK 技术 |

数据统计 |

|

T1036.005 假冒: 匹配合法名称或位置 |

151442 |

|

T1518.001 软件发现: 安全软件发现 |

108077 |

|

T1569.002 系统服务: 服务执行 |

30215 |

|

T1114.001 电子邮件收集: 本地电子邮件收集 |

27329 |

|

T1497.003 虚拟化/沙箱规避: 基于时间的规避 |

22407 |

|

T1053.005 计划任务/作业:计划任务 |

20291 |

|

T1059.003 命令和脚本解释器: Windows 命令外壳 |

17788 |

|

T1218.011 签名二进制代理执行: Rundll32 |

17764 |

|

T1562.001 削弱防御: 禁用或修改工具 |

12948 |

|

T1204.002 用户执行: 恶意文件 |

9186 |

|

T1059.001 命令和脚本解释器: PowerShell |

7715 |

|

T1547.001 启动或登录自动启动执行: 注册表运行键/启动文件夹 |

5612 |

|

T1059.005 命令和脚本解释器:Visual Basic Visual Basic |

4871 |

|

T1574.002 劫持执行流程:DLL 侧加载 |

4126 |

|

T1222.001 文件和目录权限: Linux 和 Mac 文件和目录权限修改 |

3364 |

|

T1059.007 命令和脚本解释器:JavaScript/JScript JavaScript/JScript |

2410 |

|

T1564.001 隐藏的文件和目录: 隐藏文件和目录 |

2352 |

|

T1562.006 削弱防御:禁用或修改工具 禁用或修改工具 |

1890 |

|

T1546.015 事件触发执行: 无障碍功能 |

1868 |

|

T1564.003 隐藏文件和目录: 隐藏用户 |

1766 |

重点内容

T1036.005 假冒: 匹配合法名称或位置,以 151,442 个实例重回榜首。值得注意的是,它在第二季度没有进入前十名。

T1518.001 软件发现: 安全软件发现,以 108,077 个实例进入榜单,成为第二大最流行的技术,这也是它首次进入前十名。

T1569.002 系统服务: 服务执行,这也是一项新技术,以 30,215 个实例位居第三。

T1059.003,命令和脚本解释器: Windows Command Shell 虽然增加到 17,788 个实例,但从第二季度的最流行降至第三季度的较低排名。

T1059.001,命令和脚本解释器: PowerShell 是第二季度第二流行的技术,但在本季度却没有进入前十名。

总结

通过本篇2023Q3恶意软件趋势报告,我们可以知道恶意软件类型和系列总体变化不大,都是以往报告中常见的类型,但恶意软件技术却在不断更新变化,企业也面临着更大的网络安全威胁,给企业的网络安全事务带来了更大的复杂性和挑战性,对此,锐成信息建议:

1、密切关注恶意软件新技术发展,提升安全防护技术

2、加强企业内部的网络安全培训,提高网络安全保护意识

3、安装防病毒软件和防恶意软件工具

4、建立完善的安全架构,加强安全防护措施,比如:

以及其他安全保护策略,希望通过以上行之有效的措施,保护企业免受恶意软件的侵害,确保企业网络安全和业务持续稳定发展。

相关文章推荐

2026-01-27 13:53:14

2026-01-27 10:45:00

2026-01-23 14:57:35

2026-01-16 15:57:02

2026-01-09 15:39:14

热门工具

标签选择

阅读排行

我的评论

还未登录?点击登录